L'Attaque Shai-Hulud : Analyse Technique d'un Ver Auto-Réplicant Ciblant l'Écosystème npm

9 min read

L'écosystème npm, pierre angulaire du développement JavaScript moderne, a récemment fait l'objet d'une attaque sophistiquée d'une ampleur sans précédent. Le ver informatique baptisé "Shai-Hulud", référence aux vers géants du roman Dune, représente une évolution significative dans les techniques d'attaques de la chaîne d'approvisionnement logicielle. Cette analyse technique détaille les mécanismes de cette campagne malveillante qui a compromis plus de 500 packages npm et expose les vulnérabilités systémiques de l'écosystème open source.

Contexte et Vecteur d'Infection Initial

Campagne de Phishing Ciblée

L'attaque Shai-Hulud trouve son origine dans une campagne de phishing sophistiquée visant spécifiquement les mainteneurs de packages npm. Les attaquants ont créé un domaine frauduleux npmjs.help imitant le support officiel npm et ont envoyé des emails convaincants demandant aux développeurs de "mettre à jour" leurs options d'authentification multi-facteurs (MFA). Cette technique d'ingénierie sociale exploite la confiance des développeurs envers les communications officielles d'npm.

Les emails de phishing contenaient des messages d'urgence indiquant que les comptes seraient verrouillés si les credentials MFA n'étaient pas mis à jour avant le 10 septembre 2025. Le site frauduleux reproduisait fidèlement l'interface npm officielle, collectant non seulement les noms d'utilisateur et mots de passe, mais aussi les codes TOTP (Time-based One-Time Password) en temps réel. Cette approche révèle une compréhension approfondie des mécanismes de sécurité modernes et de leurs contournements potentiels.

Compromission Initiale et Déploiement du Payload

Une fois l'accès initial obtenu, l'attaquant a déployé un payload malveillant fonctionnant comme un ver informatique, initiant une séquence d'attaque multi-étapes. L'analyse des scripts bash révèle, selon l'évaluation de Unit 42 avec un niveau de confiance modéré, l'utilisation d'un modèle de langage (LLM) pour assister la création du code malveillant, comme en témoignent la présence de commentaires et d'emojis dans le script.

Architecture Technique du Ver Shai-Hulud

Mécanisme d'Exécution Post-Installation

Les versions malveillantes des packages contiennent un ver qui exécute un script post-installation via la directive postinstall dans le fichier package.json. Ce mécanisme exploite une fonctionnalité légitime d'npm qui permet aux packages d'exécuter des scripts lors de leur installation. Le payload principal se présente sous la forme d'un fichier bundle.js de ~3,6 MB minifié, qui s'exécute de manière asynchrone pendant npm install.

Le script malveillant cible spécifiquement les environnements Linux et macOS, effectuant une vérification via os.platform() avant d'initier ses opérations. Cette sélectivité démontre une approche ciblée visant les environnements de développement typiques plutôt qu'une dissémination aveugle.

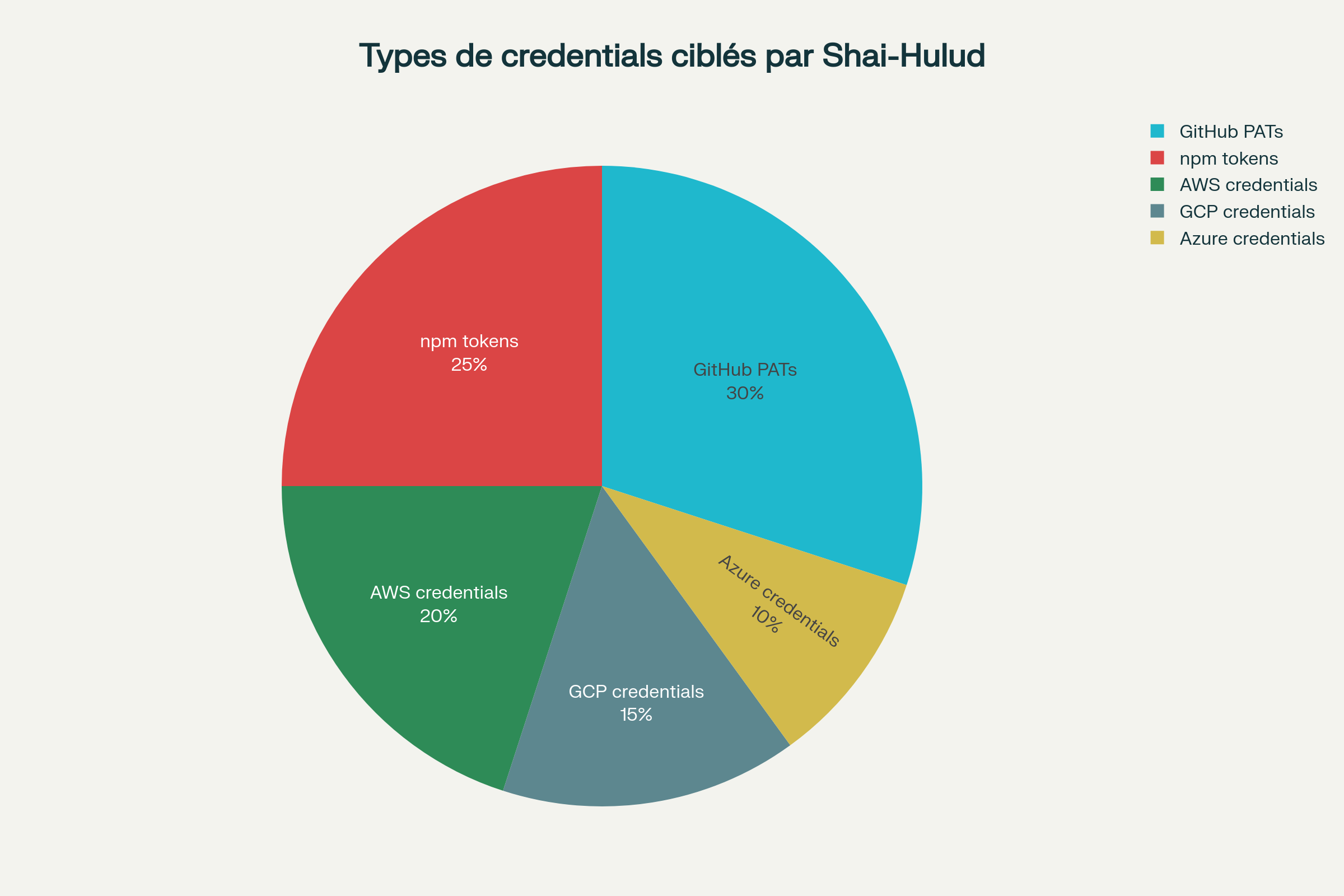

Mécanisme de Scan et d'Exfiltration des Credentials

Le malware effectue un scan complet de l'environnement compromis à la recherche de credentials sensibles. Il cible spécifiquement :

Les fichiers

.npmrccontenant les tokens npmLes variables d'environnement et fichiers de configuration

Les tokens d'accès personnel GitHub (PATs)

Les clés API pour les services cloud (AWS, GCP, Microsoft Azure)

Pour optimiser cette collecte, le ver utilise TruffleHog, un outil open source légitime détourné de son usage initial. TruffleHog supporte plus de 800 types de credentials différents et utilise des expressions régulières pour identifier les patterns de clés, comme AKIA[0-9A-Z]{16} pour les clés AWS. Cette approche démontre une sophistication technique remarquable, réutilisant des outils de sécurité existants à des fins malveillantes.

Exfiltration et Exposition Publique des Données

Les credentials collectés sont exfiltrés vers un endpoint contrôlé par l'attaquant. De manière particulièrement audacieuse, le malware crée programmatiquement un nouveau dépôt GitHub public nommé "Shai-Hulud" sous le compte de la victime et y commit les secrets volés, les exposant publiquement. Cette méthode d'exfiltration via GitHub représente une innovation tactique, exploitant la confiance accordée au trafic vers des plateformes légitimes.

Le malware utilise également des services comme webhook.site pour recevoir les données exfiltrées. Ces plateformes, bien que légitimes, sont fréquemment utilisées par les attaquants comme points de collecte temporaires, car le trafic vers ces services peut passer inaperçu dans les logs de sécurité des organisations.

Mécanisme d'Auto-Propagation

Moteur de Réplication Autonome

L'aspect le plus innovant de Shai-Hulud réside dans son mécanisme d'auto-propagation. Utilisant les tokens npm volés, le malware s'authentifie auprès du registre npm en tant que développeur compromis. Il identifie ensuite les autres packages maintenus par ce développeur, y injecte du code malveillant, et publie les nouvelles versions compromises sur le registre. Ce processus automatisé permet au malware de se propager exponentiellement sans intervention directe de l'attaquant.

La fonction NpmModule.updatePackage interroge l'API du registre npm pour récupérer jusqu'à 20 packages appartenant au mainteneur, puis force la publication de correctifs sur ces packages. Cette cascade de compromission crée un effet de propagation récursive, injectant le bundle malveillant dans les écosystèmes dépendants à travers le registre npm.

Persistance via GitHub Actions

Pour assurer sa persistance, le malware déploie un workflow GitHub Actions malveillant (.github/workflows/shai-hulud-workflow.yml) qui collecte les secrets du dépôt et les envoie vers des webhooks contrôlés par l'attaquant. Cette technique d'établissement de persistance via les CI/CD pipelines démontre une compréhension approfondie des pratiques DevOps modernes.

Le workflow se déclenche lors d'événements "push", permettant une collecte continue de données même après la compromission initiale. Cette approche garantit un accès durable aux environnements compromis et facilite la collecte de nouveaux secrets au fil du temps.

Portée et Impact de l'Attaque

Étendue de la Compromission

La portée de la compromission est extensive, impactant de nombreux packages, incluant la bibliothèque largement utilisée @ctrl/tinycolor qui reçoit des millions de téléchargements hebdomadaires. Au moment de la rédaction de cette analyse, les chercheurs ont identifié plus de 500 packages compromis, avec des estimations initiales partant de 40 packages lors de la découverte le 14 septembre 2025.

L'attaque s'étend au-delà d'un namespace unique et inclut des packages provenant de @ngx, @nativescript-community, et d'autres écosystèmes. Cette distribution large démontre l'efficacité du mécanisme de propagation automatisé et la portée potentielle des attaques de chaîne d'approvisionnement dans l'écosystème npm.

Risques et Conséquences

Le vol de credentials lors de cette campagne peut conduire directement à la compromission de services cloud (AWS, Azure, GCP), entraînant :

Le vol de données depuis les buckets de stockage

Le déploiement de ransomware

L'installation de cryptominers

La suppression d'environnements de production

Les clés SSH volées peuvent également permettre des mouvements latéraux dans les réseaux compromis, tandis que l'accès aux services tiers peut faciliter des campagnes de phishing étendues.

Indicateurs de Compromission et Détection

Signatures Techniques

Les équipes de sécurité peuvent utiliser plusieurs indicateurs pour détecter cette compromission :

Hash SHA256 du bundle malveillant :

46faab8ab153fae6e80e7cca38eab363075bb524edd79e42269217a083628f09

Endpoint malveillant :

hxxps://webhook[.]site/bb8ca5f6-4175-45d2-b042-fc9ebb8170b7

Variables et fonctions suspectes :

stealthProxyControlrunmasknewdlocalcheckethereumw

Requêtes de Threat Hunting

Unit 42 a fourni des requêtes spécialisées pour la détection de cette menace dans les environnements Cortex XDR et XSIAM :

// Détection du fichier YAML malveillant

dataset = xdr_data

| filter event_type = FILE and action_file_name = "shai-hulud-workflow.yml"

and agent_os_type in (ENUM.AGENT_OS_MAC, ENUM.AGENT_OS_LINUX)

// Détection de l'usage de TruffleHog

dataset = xdr_data

| filter event_type = PROCESS and

lowercase(action_process_image_command_line) contains "trufflehog"

Mesures de Mitigation et Recommandations

Actions Immédiates

Rotation des Credentials : Il est impératif de faire une rotation immédiate de tous les credentials de développeur, incluant les tokens d'accès npm, les PATs GitHub, les clés SSH, et toutes les clés d'accès programmatique pour les services cloud et tiers. Il faut supposer que tout secret présent sur la machine d'un développeur peut avoir été compromis.

Audit des Dépendances : Conduire un audit approfondi et immédiat de toutes les dépendances de projet. Utiliser des outils comme npm audit pour identifier les versions de packages vulnérables. Examiner minutieusement les fichiers package-lock.json ou yarn.lock pour s'assurer qu'aucun des packages compromis connus n'est utilisé.

Révision de la Sécurité des Comptes GitHub : Tous les développeurs doivent réviser leurs comptes GitHub pour détecter des dépôts publics non reconnus (spécifiquement "Shai-Hulud"), des commits suspects ou des modifications inattendues des workflows GitHub Actions.

Stratégies de Prévention

Utilisation d'ignore-scripts : Adopter la pratique de sécurité consistant à utiliser le flag --ignore-scripts par défaut lors des installations npm. Cette approche prévient l'exécution automatique de scripts post-installation potentiellement malveillants, bien qu'elle puisse nécessiter une configuration spécifique pour les packages légitimes nécessitant ces scripts.

Implémentation de MFA Strict : S'assurer que l'authentification multi-facteurs est strictement appliquée sur tous les comptes développeur, particulièrement pour les plateformes critiques comme GitHub et npm.

Protections et Détections Palo Alto Networks

Solutions de Sécurité Intégrées

Les clients Palo Alto Networks bénéficient de protections multiples contre cette menace :

Advanced WildFire : Les modèles d'apprentissage automatique et les techniques d'analyse ont été revus et mis à jour pour identifier les indicateurs associés à cette menace.

Next-Generation Firewalls : Les signatures de prévention des menaces 87042, 87046 et 87047 permettent de bloquer l'attaque via la souscription Advanced Threat Prevention.

Cortex XDR et XSIAM : Les agents aident à protéger contre les menaces décrites, prévenant l'exécution de malware connu et potentiellement inconnu grâce à la Behavioral Threat Protection.

Advanced URL Filtering : Aide à bloquer les attaques de phishing man-in-the-middle et classe comme malveillantes les URLs associées à cette activité.

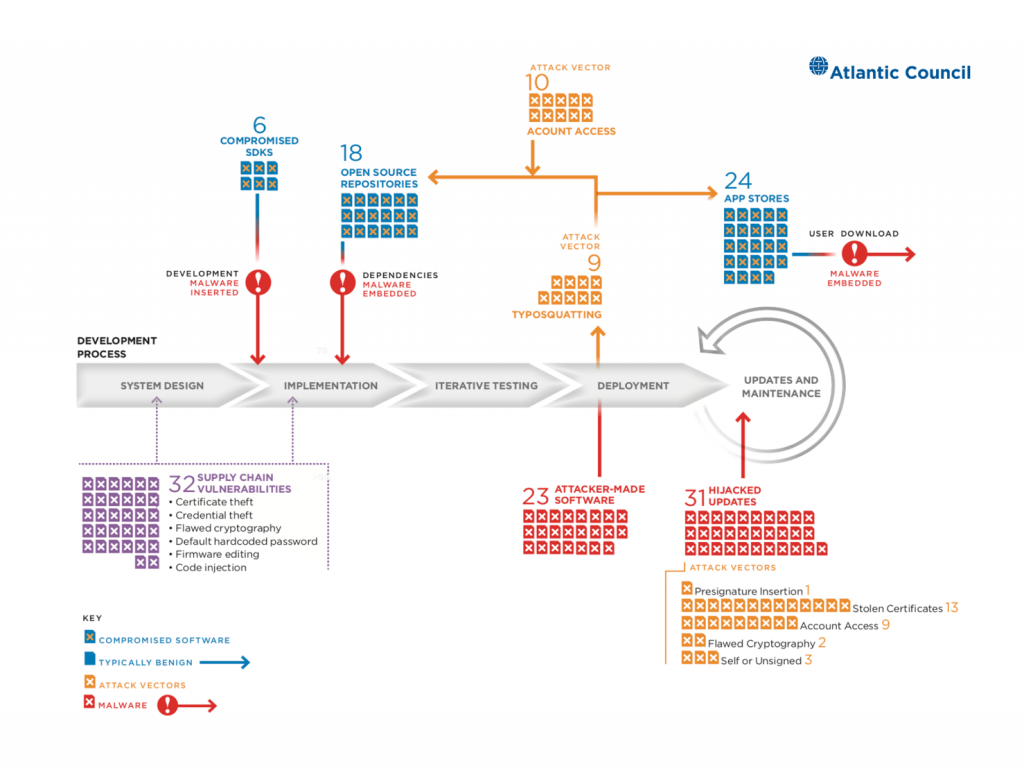

Évolution des Menaces dans l'Écosystème Open Source

Tendances et Patterns d'Attaque

L'attaque Shai-Hulud s'inscrit dans une série d'incidents récents ciblant l'écosystème npm, incluant la compromission s1ngularity/Nx qui impliquait le vol de credentials et l'exposition de dépôts privés, ainsi qu'une campagne de phishing npm généralisée observée en septembre 2024. La nature cohérente et raffinée de ces méthodologies d'attaque souligne une menace croissante pour les chaînes d'approvisionnement logicielles open source.

Intégration de l'Intelligence Artificielle

Un aspect particulièrement préoccupant de cette campagne est l'intégration observée de contenu généré par IA dans le ver Shai-Hulud. Cette évolution fait suite à l'attaque s1ngularity/Nx qui exploitait explicitement des outils de ligne de commande assistés par IA pour la reconnaissance. Cela signale une évolution inquiétante des acteurs malveillants exploitant l'IA pour des activités malveillantes, accélérant la prolifération des secrets.

Défis pour la Sécurité des CI/CD

Ces attaques se propagent à la vitesse de l'Intégration Continue et du Déploiement Continu (CI/CD), posant des défis sécuritaires durables et croissants pour l'ensemble de l'écosystème. La capacité des malwares modernes à exploiter les pipelines DevOps pour leur propagation et leur persistance nécessite une réévaluation fondamentale des pratiques de sécurité dans le développement logiciel moderne.

Réponse de l'Industrie et Mesures Préventives

Actions de GitHub et npm

En réponse directe à cet incident, GitHub a pris des mesures rapides et décisives :

Suppression immédiate de plus de 500 packages compromis du registre npm

Blocage du téléchargement de nouveaux packages contenant les IoCs du malware

Renforcement des règles d'authentification et de publication

Recommandations pour l'Écosystème

La communauté de sécurité recommande l'adoption de pratiques préventives incluant :

Audit régulier des manifestes de dépendances

Purge des caches empoisonnés sur les machines développeur et serveurs CI/CD

Mise en liste noire des versions compromises

Scan des assets construits pour détecter du code obfusqué injecté

Implémentation de validation de checksums ou d'Intégrité de Sous-ressources (SRI) pour les assets web

Conclusion

Le ver Shai-Hulud représente une escalade significative dans la série d'attaques npm ciblant la communauté open source. Son design auto-réplicant est particulièrement notable, combinant efficacement la collecte de credentials avec un mécanisme de dissémination automatisé qui exploite les droits de publication existants des mainteneurs pour proliférer à travers l'écosystème.

Cette campagne démontre la sophistication croissante des menaces ciblant les chaînes d'approvisionnement logicielles et souligne l'importance critique de pratiques de sécurité robustes dans l'écosystème de développement moderne. L'intégration d'outils d'IA dans le processus de création de malware marque une nouvelle ère dans l'évolution des cybermenaces, nécessitant une vigilance accrue et des mesures de protection adaptées.

La collaboration entre les équipes de sécurité, les mainteneurs de packages, et les plateformes d'hébergement sera cruciale pour prévenir de futures attaques de cette ampleur. L'incident Shai-Hulud serve de rappel urgent que la sécurité de l'écosystème open source est une responsabilité partagée nécessitant une approche proactive et collaborative pour maintenir la confiance et l'intégrité de nos chaînes d'approvisionnement logicielles.